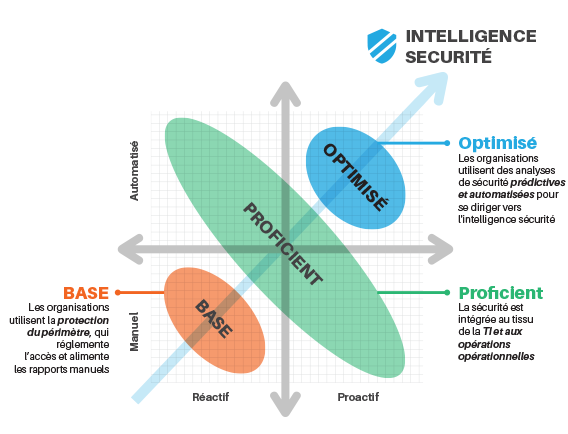

Vous mettez peut-être la touche finale à votre programme de maturité, ou vous venez juste de commencer, une chose est sure… il y a toujours place à l’amélioration. La mission accomplie n’existe pas dans cet espace et, franchement, elle ne le sera jamais.

Afin de combler ces lacunes, chaque Chef de la sécurité de l’information a besoin d’un ensemble de compétences, d’outils, de ressources et d’idées pour aider à orienter et à clarifier pour atteindre l’objectif final d’arriver à un niveau de maturité optimisé

Au niveau optimisé, vous commencerez à activer l’intelligence artificielle (IA) pour vous aider à gagner en efficacité et en intelligence dans vos processus de sécurité. Ce niveau comprend :

- Intégrer une plate-forme numérique d’analyse médico-légale et d’intervention en cas d’incident dans votre environnement.

- Employer des analyses du comportement des utilisateurs pour identifier les modèles et les comportements des utilisateurs à risque.

- Effectuer la découverte et la classification automatiques des données pour déterminer les niveaux d’accès.

- Déploiement d’un outil intelligent de gestion des extrémités unifiées (UEM) qui intègre l’analyse IoT pour les extrémités et les appareils mobiles.

- Gérer vos clés de chiffrement pour le chiffrement des données en nuage et sur place.

- Déploiement de tests de vulnérabilité continue pour vos applications.

- Tirer parti des services externes de renseignement sur les menaces pour se tenir au courant.

- Utiliser un logiciel d’analyse pour effectuer une analyse prédictive des événements.

Au niveau Proficient, vous devez commencer à automatiser certains de vos processus de sécurité pour réduire l’intervention humaine. Ce niveau comprend :

- Intégrer un outil centralisé de gestion des événements pour tous vos systèmes, serveurs et périphériques réseau.

- Déploiement d’une plateforme centralisée de protection contre les logiciels malveillants dans tous vos terminaux.

- Protéger tous vos systèmes d’affaires contre la perte de données en utilisant la technologie DLP.

- Utiliser un outil de masquage de données pour protéger vos renseignements commerciaux de nature délicate.

- Surveiller vos données et accès aux fichiers en temps réel.

- Configuration d’une plateforme de connexion unique (SSO) pour gérer l’accès Web.

- Activer l’authentification multifactorielle sur vos applications d’affaires.

- Balayage périodique des vulnérabilités.

Au niveau de base, vous devez commencer à utiliser des outils de conformité numérique. L’objectif est d’établir un fondement que vous pouvez utiliser pour établir vos renseignements sur la conformité. Ce niveau comprend :

- Intégrer un outil centralisé de gestion des journaux pour recueillir des informations de tous vos systèmes, serveurs et périphériques réseau.

- Déploiement d’une plateforme centralisée de gestion des antivirus et des correctifs dans tous vos terminaux.

- Définir un répertoire d’utilisateur centralisé pour gérer l’accès et les permissions pour tous vos utilisateurs.

- Chiffrer les données sensibles résidant sur vos serveurs.

Au niveau optimisé, vous commencerez à activer l’intelligence artificielle (IA) pour vous aider à gagner en efficacité et en intelligence dans vos processus de sécurité. Ce niveau comprendra :

- Intégrer un outil d’enquête numérique sur la criminalistique et l’intervention en cas d’incident dans votre environnement.

- Employer des analyses du comportement des utilisateurs pour identifier les modèles et les comportements des utilisateurs à risque.

- Déploiement d’un outil intelligent de gestion des extrémités unifiées (UEM) qui intègre l’analyse IoT pour les extrémités et les appareils mobiles.

- Tirer parti des services externes de renseignement sur les menaces pour se tenir au courant.

- Utiliser un logiciel d’analyse pour effectuer une analyse prédictive des événements.

- Déployer des procédures de sécurité et une plateforme pour la recherche et l’enquête sur les menaces.

- Automatisation de l’intervention en cas d’incident.

Au niveau Proficient, vous devez commencer à automatiser certains de vos processus de sécurité pour réduire l’intervention humaine. Ce niveau comprendra :

- Intégrer un outil centralisé de gestion des événements pour tous vos systèmes, serveurs et périphériques réseau.

- Déploiement d’une plateforme centralisée de protection contre les logiciels malveillants dans tous vos terminaux.

- Protéger tous vos systèmes d’affaires contre la perte de données en utilisant la technologie DLP.

- Utiliser un outil de masquage de données pour protéger vos renseignements commerciaux de nature délicate.

- Surveiller vos données et accès aux fichiers en temps réel.

- Configuration d’une plateforme de connexion unique (SSO) pour gérer l’accès Web.

- Déploiement d’une plateforme centralisée de gestion de l’identité pour tous vos systèmes.

Au niveau de base, vous devez protéger votre organisation contre les menaces. Le but est d’établir les bases que vous pouvez utiliser pour construire votre renseignement de protection contre les menaces. Ce niveau comprend :

- Intégrer un outil centralisé de gestion des journaux pour recueillir des informations de tous vos systèmes, serveurs et périphériques réseau.

- Déploiement d’une plateforme centralisée de gestion des antivirus et des correctifs dans tous vos terminaux.

- Définir un répertoire d’utilisateur centralisé pour gérer l’accès et les permissions pour tous vos utilisateurs.

- Appliquer une politique de sécurité de « moins de privilèges ».

Au niveau optimisé, vous commencerez à activer l’intelligence artificielle (IA) pour vous aider à gagner en efficacité et en intelligence dans vos processus de sécurité. Ce niveau comprendra :

- Employer des analyses du comportement des utilisateurs pour identifier les modèles et les comportements des utilisateurs à risque.

- Intégrer un outil d’enquête numérique sur la criminalistique et l’intervention en cas d’incident dans votre environnement.

- Utiliser un logiciel d’analyse pour effectuer une analyse prédictive des événements.

- Déploiement d’un outil intelligent de gestion des extrémités unifiées (UEM) qui intègre l’analyse IoT pour les extrémités et les appareils mobiles.

- Déploiement de tests de vulnérabilité continue pour vos applications.

- Effectuer la découverte et la classification automatiques des données pour déterminer les niveaux d’accès.

- Gérer vos clés de chiffrement pour le chiffrement des données en nuage et sur place.

- Intégrer la détection de fraude omnicanale.

Au niveau Proficient, vous devez commencer à automatiser certains de vos processus de sécurité pour réduire l’intervention humaine. Ce niveau comprend :

- Activer l’authentification multifactorielle sur vos applications d’affaires.

- Configuration d’une plateforme Single Sign On (SSO) pour gérer tous vos accès Web.

- Intégrer un outil centralisé de gestion des événements pour tous vos systèmes, serveurs et périphériques réseau.

- Protéger tous vos systèmes d’affaires contre la perte de données en utilisant la technologie DLP.

- Balayage périodique des vulnérabilités.

- Surveiller vos données et accès aux fichiers en temps réel.

- Utiliser un outil de masquage de données pour protéger vos renseignements commerciaux de nature délicate.

- Déploiement d’une plateforme centralisée de protection contre les logiciels malveillants dans tous vos terminaux.

- Déploiement d’un outil avancé de gestion de la mobilité d’entreprise (EMM) et de gestion des appareils mobiles (MDM) pour gérer le contrôle des applications et la surveillance du contenu des applications.

Au niveau de base, vous devez construire les bases pour que votre entreprise puisse se transformer numériquement de manière sécurisée. Ce niveau comprend :

- Définir un répertoire d’utilisateur centralisé pour gérer l’accès et les permissions pour tous vos utilisateurs.

- Appliquer une politique de sécurité de « moins de privilèges ».

- Intégrer un outil centralisé de gestion des journaux pour recueillir des informations de tous vos systèmes, serveurs et périphériques réseau.

- Déploiement d’une plateforme centralisée de gestion des antivirus et des correctifs dans tous vos terminaux.

- Chiffrer les données sensibles résidant sur vos serveurs.

Les Accélérateurs intelligents sont des offres à prix fixe qui livrent une agilité axée sur le design et une exécution axée sur la conception et fondée sur les services de nouvelle génération afin d’offrir un temps de rentabilisation rapide.

Déployez un projet pilote en 3 mois ou moins et laissez-nous gérer la solution basée sur le cloud pour vous !

Pour commencer votre voyage aujourd’hui, tout commence au garage d’innovation, réservez une visite à notre garage d’innovation dès aujourd’hui !